Każda firma posiada dane, których utrata może przysporzyć wielu problemów – zarówno samemu przedsiębiorstwu, jak i jego klientom.

Każda firma posiada dane, których utrata może przysporzyć wielu problemów – zarówno samemu przedsiębiorstwu, jak i jego klientom. Sposobów na zapewnienie bezpieczeństwa takim informacjom jest kilka. Jednym z nich jest kontrola dostępu. W dalszej części tekstu przyjrzymy się kluczowym zagadnieniom z zakresu ochrony danych wrażliwych.

Dlaczego ochrona danych jest tak ważna?

Informacje, które posiada firma mogą zostać podzielone na jawne i niejawne. Do części z nich zapewniony jest otwarty dostęp – każdy użytkownik Internetu jest w stanie wejść np. na stronę Krajowego Rejestru Sądowego i w odpowiedniej bazie znaleźć udostępnione informacje. Jednak istnieją też dane, które są ściśle chronione.

Każda firma zobowiązana jest do ochrony danych osobowych swoich klientów czy pracowników. Poza tym przedsiębiorstwo posiada wiedzę na temat licencjonowanych czy opatentowanych procedur czy produktów, których wyjście na światło dzienne mogłoby stanowić złamanie umów i porozumień.

To tylko niektóre z przykładów danych wrażliwych. Na ich podstawie od razu rzuca się w oczy, że kwestia bezpieczeństwa danych w firmie nie powinna być dla Ciebie obojętna.

Jak chronić dane wrażliwe?

Podstawowym elementem ochrony danych jest ograniczenie dostępu do nich osobom niepowołanym. Tak jak zamykamy dom na czas nieobecności, by nikt obcy nie dostał się do środka, tak samo dzieje się z danymi. Im mniej osób ma z nimi kontakt, tym mniejsza szansa na wyciek.

Kim jest osoba niepowołana? Ten termin określa każdego, kto w jakikolwiek sposób mógłby zakłócić funkcjonowanie firmy lub wykorzystać uzyskane dane w niewłaściwy sposób.

Kontrola dostępu to jeden ze sposobów, których celem jest ochrona pracowników i informacji o nich. W kontekście ekonomiczno-biznesowym może też chodzić ochronę własności firmy, często opierającej się na wiedzy czy wypracowanych strategiach. Jednak osobą niepowołaną może też być choćby pracownik innego działu firmy, który nie posiada wystarczających kompetencji, by we właściwy sposób zająć się informacjami.

Czym jest kontrola dostępu?

Kontrola dostępu to rozbudowany system, opierający się na ograniczeniu kompetencji pracowników oraz osób z zewnątrz firmy. Jednym z jego przykładów jest zamek i klucz. W ten sposób do danego pomieszczenia ma dostęp wyłącznie osoba, będąca w posiadaniu właściwego przedmiotu.

Jednak ten system sprzed wieków, mimo że w wielu sytuacjach wciąż jest skuteczny, nie zawsze jest wygodny z perspektywy zarządzania dużą firmą. Z tego powodu powstają coraz nowsze pomysły zapewnienia efektywnej i komfortowej kontroli dostępu. Jednym z nich jest system Nedap Security Management.

Kontrola dostępu może odbywać się na wielu płaszczyznach. Może chodzić o strukturę uprawnień w systemie komputerowym danej firmy, pozwolenia wejścia do danego pomieszczenia (sejf, laboratorium) czy sposób weryfikacji danej osoby. Wszystkie te działania mają jednak służyć zapewnieniu bezpieczeństwa danym poufnym.

Zakłócenie działania firmy lub wypadki mogą zdarzyć się w wyniku nierozważnego działania, błędu lub celowego złamania zasad. Jakkolwiek przed pierwszymi dwoma można się ustrzec właściwie bez kontroli dostępu (jesteśmy ludźmi, którzy od czasu do czasu popełniają błędy), tak przed ostatnim jest to prawie niemożliwe.

Kontrola dostępu ma stanowić zaporę, która jest w stanie przeciwdziałać niepożądanym działaniom. Jej kolejną funkcją jest też rejestrowanie informacji. Mogą to być choćby wiadomości o tym, kto w danym momencie wszedł do danego pomieszczenia. Są to przydatne dane, które później można wykorzystać w trakcie badania przyczyn usterki czy wypadku.

Podsumowanie

Jeśli prowadzisz firmę, zadbaj o właściwy poziom bezpieczeństwa danych, które przechowujesz. Pamiętaj też, by mieć na uwadze, kto może z nich korzystać. Sytuacja, w której dowolna osoba ma dostęp do informacji o Tobie, Twoich pracownikach czy dokonywanych transakcjach nie powinna mieć nigdy miejsca.

Aby zabezpieczyć się przed takim obrotem spraw, warto zainwestować w odpowiedni system. Jednym z nich może być Nedap Security Management, zawierający między innymi funkcję kontroli dostępu.

Żyjemy w czasie, w którym dostęp do informacji może stanowić skuteczną broń. Warto zatem mieć je pod opieką.

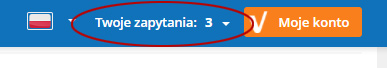

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

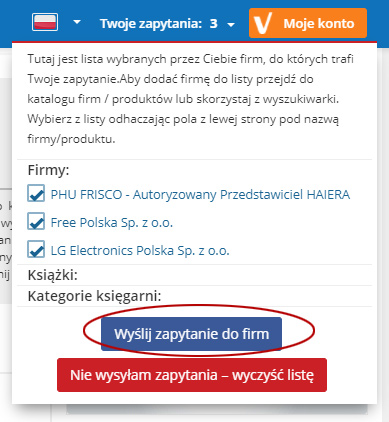

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

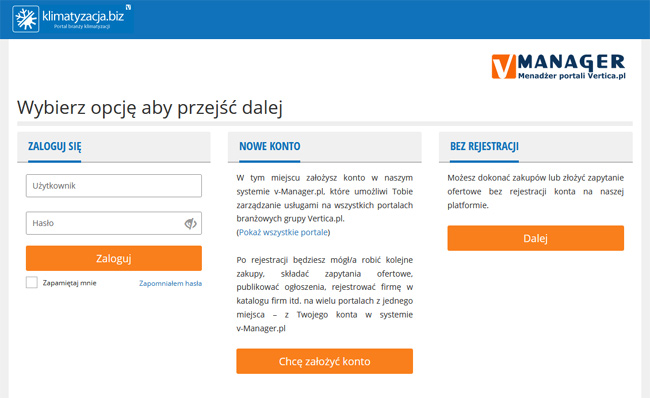

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.

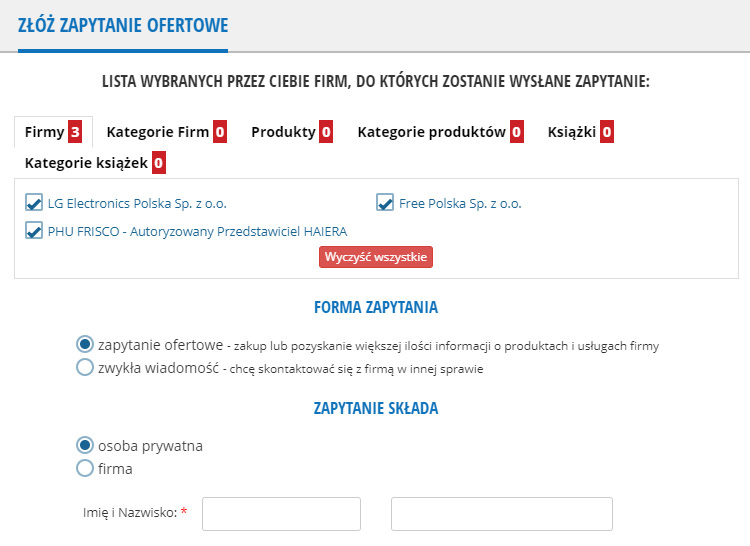

Dodawaj ogłoszenia, składaj zapytania, promuj swoją Firmę. Jedno konto w systemie vManager pozwala na zarządzanie usługami

na wszystkich portalach Grupy Vertica.pl.